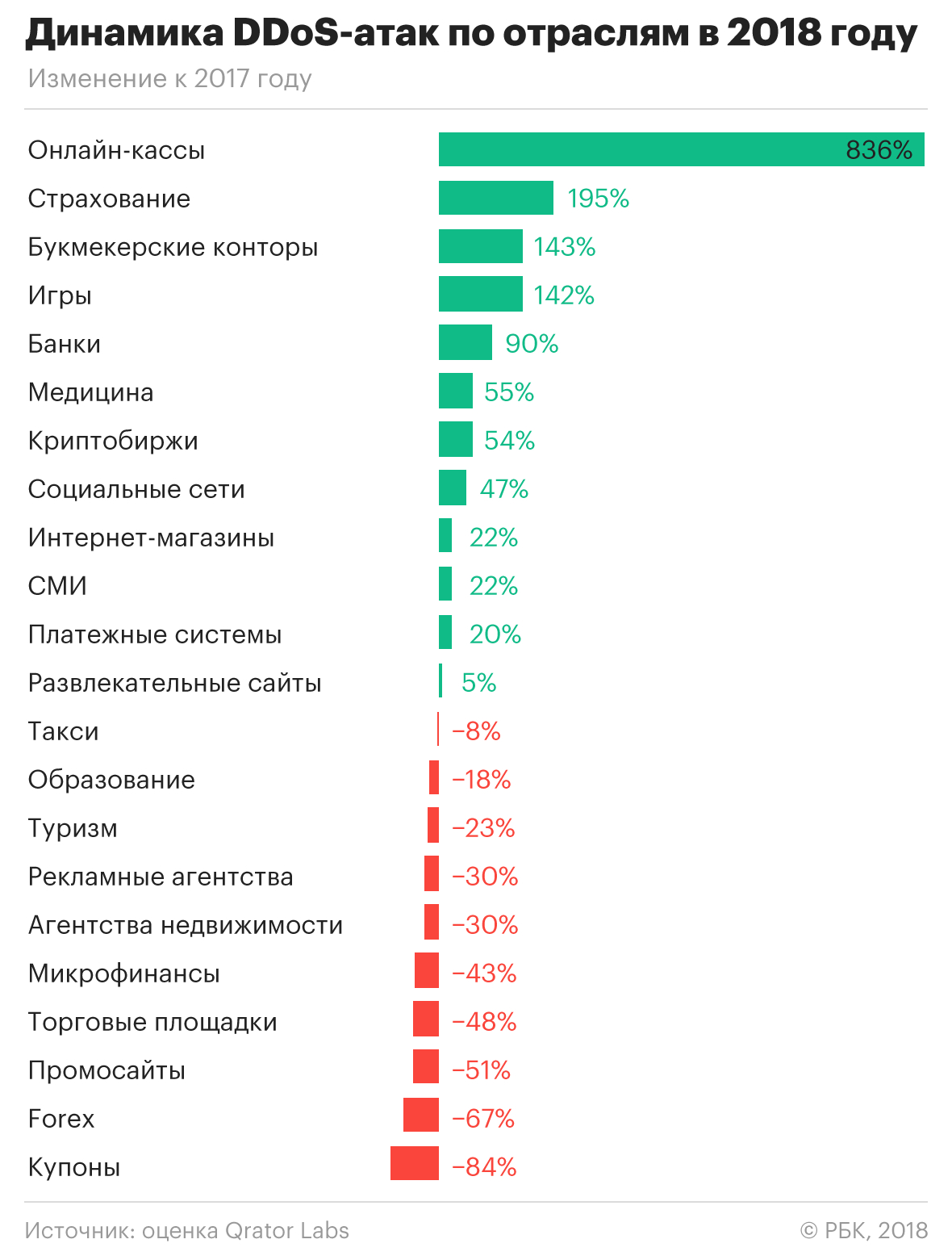

Количество DDoS-атак на онлайн-кассы выросло на 836%

Растет общее количество DDoS-атак

В среднем в день в 2018 году по всему миру происходило 255 DDoS-атак (атака, при которой злоумышленники отправляют большое количество запросов к ресурсу из разных точек, пока он не перегрузится и не станет недоступен для пользователей). Об этом говорится в отчете компании Qrator Labs, занимающейся противодействием подобным атакам (есть у РБК). В предыдущие годы среднесуточный показатель был ниже: в 2017-м — 180, в 2016-м — 100 атак.

Всего, по статистике Qrator Labs, в 2018 году было нейтрализовано 85,578 тыс. атак, в 2017 году — около 61 тыс., а в 2016-м — примерно 36 тыс.

Наибольший рост количества DDoS-атак, на 836% по сравнению с 2017 годом, был зафиксирован в России на рынке онлайн-касс. По словам технического директора Qrator Labs Артема Гавриченкова, атаки идут не на сами кассы, а на те серверы, на которые они отправляют данные. По его словам, рост связан с тем, что онлайн-кассы начали внедрять с 2017 года, и речь идет об эффекте низкой базы. Реальный рост числа атак наблюдается в страховании, букмекерских конторах, онлайн-играх, а также у банков, рассказал Гавриченков. «Атаки следуют за бизнесом: при взрывном росте в какой-то области количество атак тоже будет быстро расти. Линейный рост атак свидетельствует о здоровье индустрии и о ее постепенном развитии», — считает он.

Технический директор Trend Micro в России и СНГ Михаил Кондрашин назвал статистику DDoS-атак удручающей. «Причем DDoS-атака была бы невозможна без десятков тысяч взломанных по всему интернету устройств, которые без ведома их владельцев отправляют по команде злоумышленников бессмысленные запросы на сайт выбранной ими жертвы. В последнее время все чаще этими устройствами становятся всевозможные устройства интернета вещей (Internet of Things, IoT): IP-камеры, онлайн-кассы, Wi-Fi-маршрутизаторы и пр.», — указал он.

Производители онлайн-касс не видят критических последствий таких атак. Как пояснил ИТ-директор «Эвотора» Юрий Юрьев, объектом DDoS-атаки могут стать серверы в интернете, а онлайн-кассы не являются такими серверами. «В случае атаки работоспособность касс не будет нарушена, они могут работать долгое время в автономном режиме. Пострадать могут лишь дополнительные сервисы в интернете, которые производители касс предлагают клиенту, — личный кабинет с аналитикой продаж, магазин приложений и т.д. Но они не являются критичными с точки зрения работы конечного устройства, которое выдает чеки, и не влияют на работу бизнеса», — объяснил он. Нельзя атаковать напрямую телефон или планшет: атакуется приложение в телефоне, но на основных функциях устройства это не отразится. По его словам, компания не сталкивалась с DDoS-атаками в 2018 году.

Директор центра разработки и исследований «Атол» Юрий Ярков сообщил, что архитектура их онлайн-касс изначально разработана так, что DDoS-атаки к ним неприменимы. «Касса «разговаривает» только тогда, когда сама этого «хочет». Иначе говоря, она отправляет сведения оператору фискальных данных после того, как на ней локально совершили ту или иную кассовую операцию. А поступающие к ней потоки информации, по сути, бессмысленны — они просто стучатся в стену», — рассказал Ярков. Руководитель разработки еще одного производителя такого оборудования, «Дримкас», Александр Шатулов указал, что компания с самого начала разработала средства защиты от DDoS.

Пользователи страдают из-за перехвата трафика

По данным Qrator Labs, в 2018 году произошло около десяти крупных инцидентов перенаправления интернет-трафика из-за ошибок в настройке стандартного протокола BGP (Border Gateway Protocol), который управляет потоками трафика на уровне операторов связи. Ошибки при настройке могут привести к недоступности части сервисов. Например, в декабре 2017 года оператор «ДВ-Линк» стянул на себя трафик крупнейших контент-провайдеров — Google, Facebook, Microsoft, Mail.Ru Group и др., из-за чего их сервисы стали недоступны не только в России, но и в некоторых других странах. Небольшой оператор Krek в результате ошибки перехватил большую часть трафика компании «Ростелеком», сделав временно недоступными в России сервисы Amazon, YouTube, «ВКонтакте» и др. Инцидент, по оценке Qrator Labs, затронул 10–20% российских пользователей. Злоумышленники используют уязвимости протокола BGP, чтобы, перехватывая трафик, нарушать работу сервисов, для рассылки спама.

По данным Qrator Labs, в 2018 году популярность приобрели также атаки типа Man-in-the-middle («человек посередине»), перенаправляющие пользователя на вредоносный сайт, который выглядит как сайт-близнец ресурса, на который хотел попасть пользователь, но создан мошенниками. Введенные на нем логины, пароли или другие данные тут же становятся известны злоумышленникам.

Впрочем, один из участников ИТ-рынка приводит другое определение. По его словам, при подобных атаках злоумышленник перехватывает и подменяет сообщения, которыми обмениваются корреспонденты, причем ни один из них не догадывается о его присутствии в канале. «Такое вмешательство в информационный поток может осуществить только оператор связи», — указал собеседник РБК. По словам еще одного источника на телеком-рынке, атаки Man-in-the-middle часто используются, например, спецслужбами для слежки за подозрительными лицами в рамках следственных действий. «Man-in-the-middle — это всегда социальная инженерия и расчет на то, что пользователь уверен, что передает информацию о себе доверенным, а не третьим лицам», — указал собеседник РБК.

Эксперт по информационной безопасности Cisco Systems Алексей Лукацкий не припомнил подобных случаев. По его словам, перехват сообщений оператором рассматривался бы как преступление. «Это уголовная ответственность, и операторы не стали бы рисковать своей репутацией ради этого», — считает он.

По мнению Лукацкого, за последний год действительно могло стать больше атак по перехвату трафика операторов, так как хакеры переключили свое внимание на них. «Операторов легче атаковать из-за того, что они меньше думают о своей безопасности, особенно если речь идет о небольших игроках», — отметил он. Однако, по словам Лукацкого, это единичные проблемы: «Перенаправлять трафик для блокировки ресурсов в России нерационально, так как это легко сделать другими способами, в том числе через суд. Красть же информацию таким способом сложно, так как более 50% трафика сейчас передается в зашифрованном виде».